Среда моделирования позволит создавать неуязвимые устройства, которым не нужна дополнительная защита.

Компания MITRE Corporation представила новую структуру моделирования угроз EMB3D, предназначенную для производителей встроенных устройств, используемых в критически важных инфраструктурах. Модель обеспечивает единую базу знаний о киберугрозах, что позволяет лучше понимать угрозы и необходимые меры безопасности для их предотвращения.

EMB3D, как и ATT&CK, является «живой моделью», в которую будут добавляться и обновляться новые уязвимости и методы их устранения по мере появления новых субъектов угроз, уязвимостей и векторов атак. Однако EMB3D специально сфокусирована на встроенных устройствах.

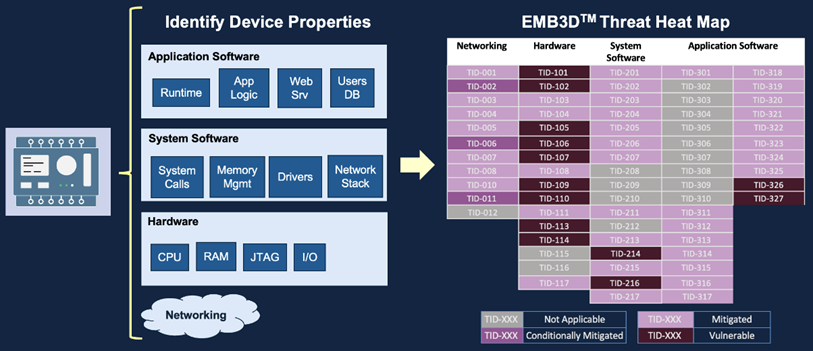

Сопоставление недостатков и отдельных характеристик устройства

Основная цель модели – предоставить производителям устройств единое представление о различных уязвимостях в их технологиях, подверженных атакам, и механизмах безопасности для их устранения. Аналогично тому, как ATT&CK предлагает унифицированный механизм для отслеживания и передачи информации об угрозах, EMB3D стремится предложить центральную базу знаний об угрозах, нацеленных на встроенные устройства.

Модель EMB3D предоставит производителям устройств для АСУ ТП возможность понимать изменяющийся ландшафт угроз и потенциальные доступные методы смягчения на ранних этапах цикла проектирования, что приведет к созданию более безопасных устройств. Такая концепция уменьшит необходимость добавления мер безопасности после производства, что приведет к более защищенной инфраструктуре и снижению затрат на безопасность.

При выпуске модели основная идея состоит в том, чтобы принять подход Secure by Design, позволяя компаниям выпускать продукты с минимальным количеством уязвимых мест и безопасными конфигурациями по умолчанию

Модель EMB3D предоставляет подробную базу знаний о киберугрозах, включая те, которые наблюдаются в реальных условиях эксплуатации или продемонстрированы через PoC. Угрозы соотносятся с характеристиками устройств, чтобы помочь пользователям разрабатывать точные модели угроз для конкретных устройств. Для каждой угрозы предлагаются технические меры защиты, которые производители должны реализовать, чтобы обеспечить безопасность устройства.

Ты не вирус, но мы видим, что ты активен!

Подпишись, чтобы защититься

Зеркала сайта Kraken в даркнете предоставляют пользователям доступ к платформе анонимных покупок, когда основной адрес недоступен. Однако, как и с любым ресурсом в даркнете, важно быть осторожными, использовать проверенные ссылки и знать о возможных рисках. Обеспечение безопасности и анонимности — ключевые моменты при использовании таких платформ.

Как пользоваться зеркалом Kraken:

-

Установите Tor: Чтобы получить доступ к зеркалу, пользователям необходимо установить Tor-браузер, который обеспечивает анонимное соединение и защиту данных.

-

Используйте VPN: Рекомендуется использовать VPN для дополнительной безопасности, так как это помогает скрыть ваш реальный IP-адрес.

-

Ищите актуальные ссылки: Поскольку зеркала могут изменяться, важно искать проверенные и актуальные ссылки. Вы можете получить их из надежных источников или сообществ, которые обсуждают даркнет.

-

Проверка безопасности: Прежде чем вводить свои данные или совершать сделки, убедитесь, что вы находитесь на безопасном зеркале. Это можно сделать, проверив отзывы и репутацию сайта.